公司做的医疗类型项目或政府类型项目,大部分是部署在内部的局域网络中,没办法使用可信机构颁发的CA证书,但在实际项目实施过程中又遇到了使用HTTPS的场景,比如消息接口的服务端验证,APP的内网更新等等。那么局域网内部署HTTPS,只能采用自签证书来解决了。

方式一

使用openssl来签发证书,自签证书大部分采用的是openssl x509 来生成对应证书,先生成公私钥对,然后构造符合PKCS#10证书申请文件,用生成的私钥给内容签名,把签名的申请文件提交给CA,CA来验证签名,加上颁发者信息(自己的信息)后,就可以用CA的私钥签发数字证书了。

这套流程下来相对来说比较繁琐,不利于新手用户操作。

方式二

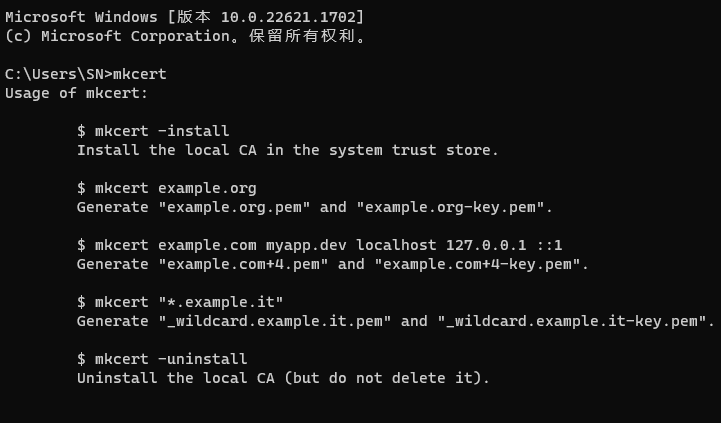

一种更加简单使用的工具mkcert,生成本地https证书,它会信任自签CA,使用流程比较简单,可以通过Homebrew, Chocolatey, Scoop多重方式进行安装,安装环节我们暂不提及,后续会在更新一篇文章。

通过mkcert的输出已经给出了一个基本的工作流,规避了繁杂的openssl命令,几个简单的参数就可以生成一个本地可信的https证书了

mkcert -install mkcert使用的根证书加入了本地可信CA,通过该CA签发证书,在本地都是可信的。然后生成自签证书,

mkcert 192.168.10.10(这里的IP换成你的内网IP),生成的192.168.10.10.pem证书文件和192.168.10.10.pem私钥文件,部署在web服务器上就可以了。

上一篇: 程序设计语言的基本成分

下一篇: Mysql数据库如何创建用户分配权限