今天在检查服务器系统安全的时候,发现网站存在流量异常的情况,同一个IP地址频繁请求上百次以上,但是是不是存在被注入或穿篡改的情况,就登陆了阿里云的控制台,通过云盾发现有一个可以的webshell文件。

从服务器的文件管理中确认了该文件的存在,下载下来后发现确实是一个webshell木马,阿里云盾只能给提示是否有木马的存在,如何把木马传进来的阿里云没有对应的提醒,如果逐条去查网站运行日志,这样排查起来还是比较困难的。

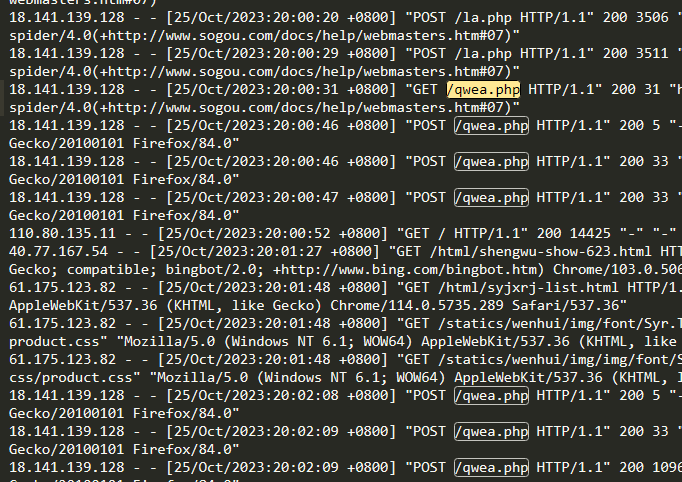

换另一个思路来讲,既然他把webshell传上来了,那么肯定有对应的访问日志,以这个文件为索引地址查询访问对应的IP,然后在对相似IP地址进行排查,就可以找寻出对方攻击的入口。

把最近一周左右的网站日志全部下载下来,导入到文本编辑工具中以webshell文件名进行搜索。

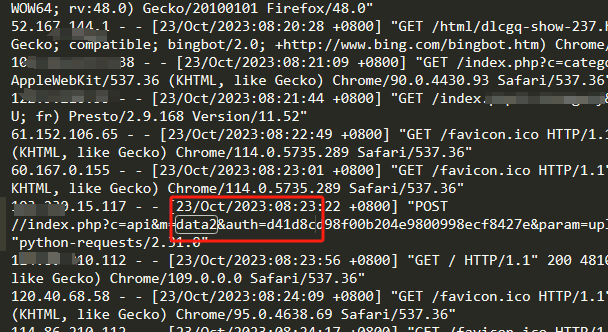

索引到了不少搜索引擎蜘蛛的记录,这些上下日志之间没有关联,可以跳过忽略,最终找到了一个以"python-requests/2.31.0"反馈的可疑IP地址,然后通过搜索这个IP地址确认了对方是利用了API文件中的授权认证构建了一个上传的方法。